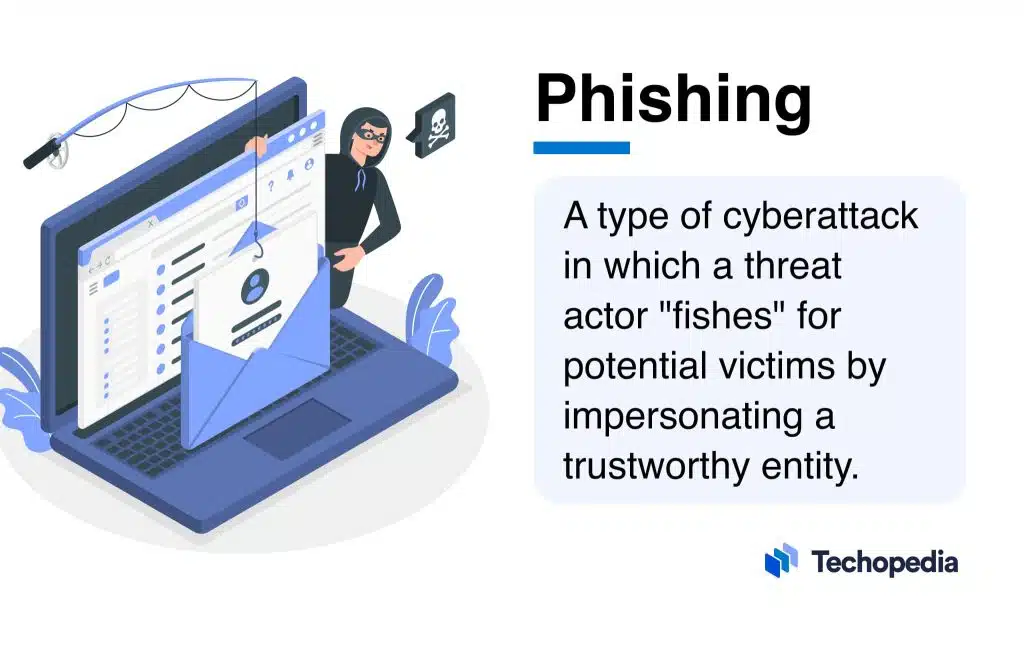

Τι είναι το Phishing;

Το ηλεκτρονικό ψάρεμα (phishing) είναι ένας τύπος κυβερνοεπίθεσης κατά την οποία ένας παράγοντας απειλής «ψαρεύει» πιθανά θύματα υποδυόμενος μια αξιόπιστη οντότητα. Ο στόχος είναι να παρασυρθούν τα πιθανά θύματα να αποκαλύψουν ευαίσθητες πληροφορίες, να μεταφέρουν χρήματα ή να ολοκληρώσουν κάποια άλλη ενέργεια που θα ωφελήσει τον εισβολέα.

Το ηλεκτρονικό ψάρεμα (phishing) είναι μια εκμετάλλευση ασφαλείας κατά την οποία ένας δράστης υποδύεται μια νόμιμη επιχείρηση ή ένα αξιόπιστο πρόσωπο προκειμένου να αποκτήσει ιδιωτικές και ευαίσθητες πληροφορίες, όπως αριθμούς πιστωτικών καρτών, προσωπικούς αριθμούς αναγνώρισης (PIN) και κωδικούς πρόσβασης.

Το ηλεκτρονικό ψάρεμα βασίζεται σε τεχνική εξαπάτηση, καθώς και σε τακτικές κοινωνικής μηχανικής που έχουν σχεδιαστεί για να χειραγωγήσουν το θύμα ώστε να ενεργήσει με συγκεκριμένο τρόπο εκ μέρους του εισβολέα, όπως να κάνει κλικ σε έναν κακόβουλο σύνδεσμο, να κάνει λήψη ή/και άνοιγμα ενός κακόβουλου λίνκ μέσα σε ένα email που έλαβε ή να αποκαλύψει πληροφορίες που ο εισβολέα μπορεί να χρησιμοποιηθεί σε μελλοντική επίθεση.

Οι απάτες phishing μπορούν να πραγματοποιηθούν μέσω μηνυμάτων, σχολίων σε αναρτήσεις μέσων των κοινωνικών δικτύων ή τηλεφωνικών κλήσεων – αλλά το email εξακολουθεί να είναι ο πιο οικονομικός και εύκολος τρόπος για τους εισβολείς να στοχεύσουν τα θύματα τους.

Σύμφωνα με την Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των Ηνωμένων Πολιτειών (CISA), το 90% όλων των κυβερνοεπιθέσεων ξεκινούν με ηλεκτρονικό ψάρεμα.

Ένας από τους βασικούς λόγους πίσω από την επικράτηση των επιθέσεων phishing είναι η ευελιξία τους και η υψηλή απόδοση για τους εγκληματίες.

Για τον μετριασμό των κινδύνων που σχετίζονται με το ηλεκτρονικό ψάρεμα, τα άτομα και οι εκπαιδευτικοί φορείς πρέπει να δώσουν προτεραιότητα στην εκπαίδευση για το ηλεκτρονικό ψάρεμα, να εφαρμόσουν ισχυρό φιλτράρισμα των μηνυμάτων ηλεκτρονικού ταχυδρομείου, να εξετάσουν το ενδεχόμενο χρήσης υπηρεσιών cloud anti-phishing και να ακολουθήσουν καλές πρακτικές για ασφαλή διαδικτυακή συμπεριφορά.

Να Θυμάστε

- Το ηλεκτρονικό ψάρεμα είναι μια εκμετάλλευση ασφάλειας στον κυβερνοχώρο που είναι παράνομη στις περισσότερες χώρες με καθιερωμένη νομοθεσία για το έγκλημα στον κυβερνοχώρο.

- Η εκμετάλλευση περιλαμβάνει δόλια ηλεκτρονική επικοινωνία που έχει σχεδιαστεί για να εξαπατήσει ένα θύμα να κάνει κάτι που ωφελεί τον εισβολέα.

- Οι περισσότερες επιθέσεις phishing πραγματοποιούνται μέσω email.

- Τα μηνύματα ηλεκτρονικού ψαρέματος έχουν σχεδιαστεί για να εμφανίζονται σαν να προέρχονται από αξιόπιστη πηγή.

- Η τεχνητή νοημοσύνη διευκολύνει τους phishers να στοχεύουν θύματα σε μεγάλη κλίμακα.

Η Ιστορία του phishing

Ο όρος «ψάρεμα» πιστεύεται ότι επινοήθηκε στα τέλη της δεκαετίας του 1990 από έναν διαβόητο spammer και χάκερ, ο οποίος χρησιμοποιούσε το όνομα AOHell και σαν παρατσούκλι στο Usenet το όνομα Khan C. Smith. Η επιλογή των λέξεων είχε σκοπό να μεταφέρει την ιδέα ότι εάν ο επιτιθέμενος χρησιμοποιούσε το σωστό δόλωμα και έριχνε ένα αρκετά φαρδύ δίχτυ, ήταν υποχρεωμένος να πιάσει τουλάχιστον ένα ψάρι (θύμα).

Οι πρώτοι phishers έπρεπε να έχουν τεχνικές δεξιότητες για να πραγματοποιήσουν μια επίθεση. Σήμερα, οι εγκληματίες μπορούν να αγοράσουν phishing πακέτο στον σκοτεινό ιστό ή να συνεργαστούν με κάποιον οργανισμό Phishing-as-a-Service (PhaaS) που χειρίζονται την τεχνική πλευρά του phishing με αντάλλαγμα μια αμοιβή ή μερίδιο των κερδών.

Πώς Λειτουργεί το Phishing (ηλεκτρονικό ψάρεμα): Σημάδια επίθεσης Ηλεκτρονικού Ψαρέματος

Σε μια επιτυχημένη απόπειρα phishing, ένας από τους πρωταρχικούς στόχους του απατεώνα είναι να κερδίσει την εμπιστοσύνη του θύματος και να μπουν στο δίκτυό τους. Για να επιτευχθεί αυτό, οι απατεώνες χρησιμοποιούν τόσο τεχνικές όσο και ψυχολογικές τακτικές για να κάνουν την επικοινωνία με τα πιθανά θύματα να φαίνεται αξιόπιστη και νόμιμη.

Για την προστασία από απάτες ηλεκτρονικού ψαρέματος, είναι σημαντικό τα άτομα να αναγνωρίζουν τα σημάδια μιας επίθεσης phishing όσον αφορά μηνύματα ηλεκτρονικού ταχυδρομείου, φωνής και γραπτά μηνύματα. Είναι σημαντικό να είστε προσεκτικοί με μηνύματα που ζητούν προσωπικά δεδομένα, όπως διαπιστευτήρια σύνδεσης, αριθμούς πιστωτικών καρτών ή αριθμούς κοινωνικής ασφάλισης. Ένα από τα μεγαλύτερα ενδεικτικά σημάδια είναι ότι η επικοινωνία είναι ανεπιθύμητη και ζητά ευαίσθητες πληροφορίες ή ζητά από το θύμα να επαληθεύσει ευαίσθητες πληροφορίες. Οι αξιόπιστοι οργανισμοί συνήθως δεν υποβάλλουν τέτοια αιτήματα μέσω email, γραπτών ή φωνητικών μηνυμάτων.

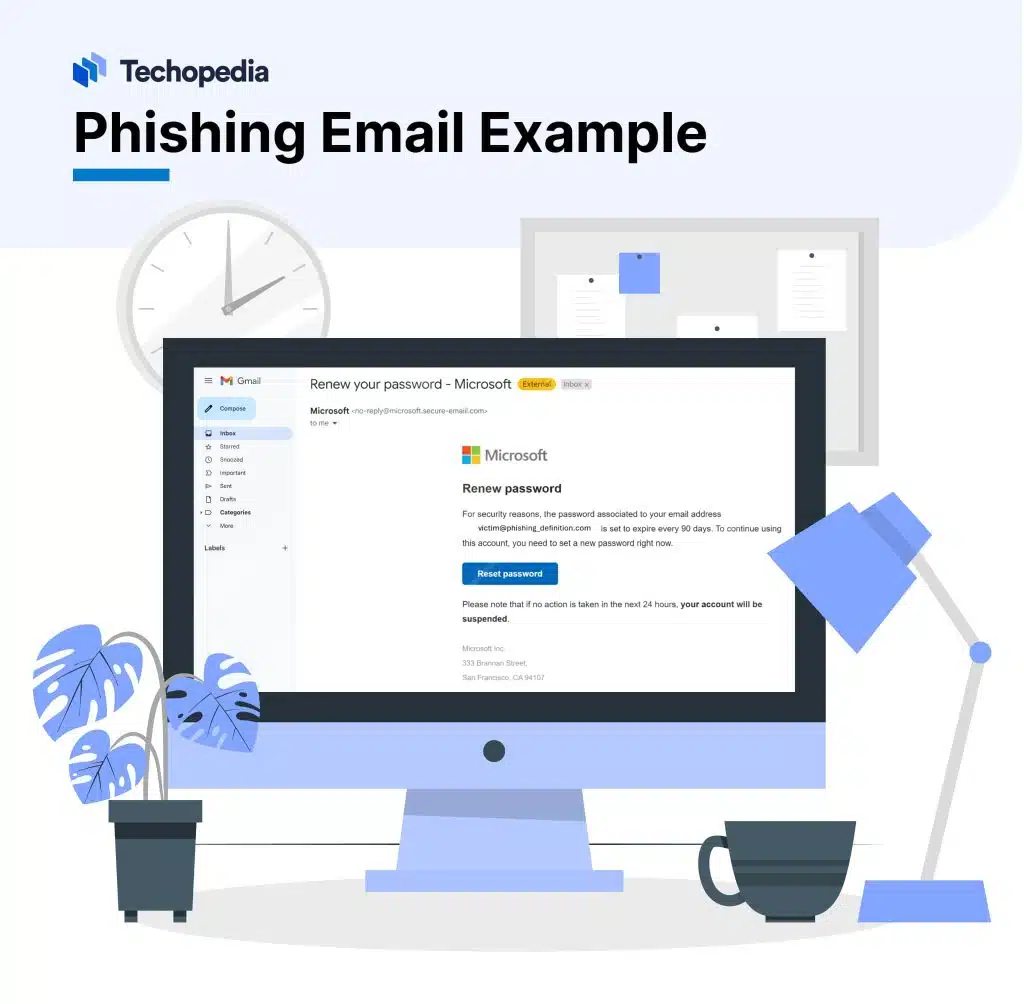

Ακολουθεί ένα παράδειγμα email ηλεκτρονικού ψαρέματος.

Εάν τα στοιχεία επικοινωνίας του αποστολέα δεν ταιριάζουν ακριβώς με αυτό που θα αναμενόταν από μια νόμιμη πηγή, αυτό είναι άλλο ένα σημάδι ότι η αυτόκλητη επικοινωνία θα μπορούσε επίσης να είναι μια απόπειρα ηλεκτρονικού ψαρέματος. Οι phishers χρησιμοποιούν συχνά παραπλανητικές διευθύνσεις ηλεκτρονικού ταχυδρομείου που μοιάζουν πολύ με εκείνες των αξιόπιστων εταιρειών και αριθμούς τηλεφώνου που δεν ταιριάζουν με τον κωδικό περιοχής των αξιόπιστων εταιρειών.

Ακολουθούν ορισμένα παραδείγματα μηνυμάτων ηλεκτρονικού ψαρέματος (phishing).

Ορισμένοι phishers, ωστόσο, χρησιμοποιούν παραβιασμένους λογαριασμούς ηλεκτρονικού ταχυδρομείου ή αριθμούς τηλεφώνου αξιόπιστων εταιρειών για να πραγματοποιήσουν τις επιθέσεις τους. Αυτό μπορεί να κάνει ακόμα πιο δύσκολο τον εντοπισμό αποκλίσεων στα στοιχεία επικοινωνίας.

Αυτός είναι ο λόγος για τον οποίο άλλοι παράγοντες, όπως το περιεχόμενο του μηνύματος, η εμφάνιση και το συνολικό περιεχόμενο του αιτήματος, θα πρέπει επίσης να λαμβάνονται υπόψη κατά την αξιολόγηση της αυθεντικότητας μιας επικοινωνίας. Οποιαδήποτε αυτόκλητη επικοινωνία που ζητά την επαλήθευση ευαίσθητων πληροφοριών θα πρέπει να θεωρείται ως πιθανή απόπειρα phishing.

Είδη και Παραδείγματα Εκμετάλλευσης Ηλεκτρονικού Ψαρέματος

Οι εκμεταλλεύσεις ηλεκτρονικού ψαρέματος μπορούν να προσαρμοστούν για να ανταποκριθούν στις ανάγκες των διαφορετικών τύπων των στόχων και των διαφορετικών σκοπών της επίθεσης. Είναι αυτή η ευελιξία που επιτρέπει στους εγκληματίες του κυβερνοχώρου να επιλέξουν το μέσο επικοινωνίας που ταιριάζει στο κοινό και στους στόχους τους, και να χρησιμοποιήσουν είτε ένα ευρύ δίχτυ που έχει σχεδιαστεί για να αυξήσει την πιθανότητα εύρεσης ενός ευάλωτου στόχου – είτε ένα στενό δίχτυ σχεδιασμένο για να πιάσει ένα συγκεκριμένο θύμα.

Οι δημοφιλείς τύποι εκμεταλλεύσεων phishing περιλαμβάνουν:

Email Phishing

Αυτός είναι ο πιο κοινός τύπος επίθεσης phishing. Ο εισβολέας στέλνει ένα email που φαίνεται να προέρχεται από μια νόμιμη πηγή, όπως τράπεζα, εταιρεία πιστωτικών καρτών ή κρατική υπηρεσία. Το email συχνά περιέχει έναν σύνδεσμο στον οποίο, όταν γίνει κλικ, οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό ιστότοπο. Μόλις το θύμα εισαγάγει τα διαπιστευτήρια σύνδεσής του ή άλλες ευαίσθητες πληροφορίες στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τα κλέψουν.

Τα chatbots που χρησιμοποιούν τη γενετική τεχνητή νοημοσύνη έχουν καταστήσει ευκολότερο από ποτέ για τους phishers να δημιουργούν επικοινωνίες μέσω email που φαίνεται να προέρχονται από νόμιμη πηγή.

Ακολουθούν ορισμένα παραδείγματα απατών ηλεκτρονικού ψαρέματος με μηνύματα ηλεκτρονικού ταχυδρομείου:

- Απάτη τιμολογίων: Ο απατεώνας στέλνει ένα email που φαίνεται να προέρχεται από μια αξιόπιστο εταιρεία, όπως μια εταιρεία κοινής ωφελείας ή μια εταιρεία πιστωτικών καρτών. Το email λέει ότι το θύμα έχει ένα απλήρωτο λογαριασμό και του ζητά να κάνει κλικ σε έναν σύνδεσμο για να το πληρώσει. Ο σύνδεσμος οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με πραγματικό ιστότοπο. Μόλις το θύμα εισαγάγει τα στοιχεία πληρωμής του στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τα κλέψουν.

- Απάτη επαναφοράς κωδικού πρόσβασης: Ο απατεώνας στέλνει ένα μήνυμα ηλεκτρονικού ταχυδρομείου που φαίνεται ότι προέρχεται από μια αξιόπιστο εταιρεία, όπως μια τράπεζα ή έναν ιστότοπο μέσων κοινωνικής δικτύωσης. Το email λέει ότι ο κωδικός πρόσβασης του θύματος έχει επαναφερθεί και του ζητά να κάνουν κλικ σε έναν σύνδεσμο για να τον αλλάξουν. Ο σύνδεσμος οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με πραγματικό ιστότοπο. Μόλις το θύμα εισάγει τον νέο κωδικό πρόσβασής του στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τον κλέψουν.

- Απάτη τεχνικής υποστήριξης: Ο απατεώνας στέλνει ένα email που φαίνεται να προέρχεται από μια αξιόπιστο εταιρεία τεχνικής υποστήριξης. Το email λέει ότι ο υπολογιστής του θύματος έχει πρόβλημα και του ζητά να καλέσει έναν συγκεκριμένο αριθμό για βοήθεια. Όταν το θύμα καλεί τον αριθμό, συνδέεται με έναν απατεώνα που θα προσπαθήσει να το πείσει να του δώσει απομακρυσμένη πρόσβαση στον υπολογιστή του. Μόλις ο απατεώνας αποκτήσει απομακρυσμένη πρόσβαση στον υπολογιστή του θύματος, μπορεί να κλέψει τα προσωπικά του στοιχεία ή να εγκαταστήσει κακόβουλο λογισμικό.

Spear Phishing (Ψάρεμα με δόρυ)

Αυτός είναι ένας πιο στοχευμένος τύπος επίθεσης phishing κατά τον οποίο ο εισβολέας δημιουργεί μια επικοινωνία που είναι ειδικά προσαρμοσμένη στο θύμα. Για παράδειγμα, το email του εισβολέα μπορεί να αφορά ένα θέμα για το οποίο το θύμα έχει δείξει παλαιότερα ενδιαφέρον επειδή σχετίζεται με την εργασία του. Όταν η τεχνητή νοημοσύνη (AI) και η μηχανική μάθηση (ML) χρησιμοποιούνται για εξατομίκευση, το email είναι πιο πιθανό να ανοιχτεί και το θύμα είναι πιο πιθανό να πέσει στην παγίδα.

Ακολουθούν μερικά παραδείγματα απατών Spear Phishing:

- Στοχευμένη απάτη μέσω email: Ο απατεώνας στέλνει ένα email που είναι ειδικά προσαρμοσμένο στο θύμα. Το email μπορεί να αναφέρει το όνομα, την εταιρεία ή άλλα προσωπικά στοιχεία του θύματος. Η εξατομίκευση κάνει πιο πιθανό το email να ανοιχτεί και το θύμα είναι πιο πιθανό να πέσει στην παγίδα.

- Απάτη από κίνδυνο επιχειρησιακού ηλεκτρονικού ταχυδρομείου (BEC): Ο απατεώνας στέλνει ένα μήνυμα ηλεκτρονικού ταχυδρομείου που φαίνεται να προέρχεται από έναν αξιόπιστο επιχειρηματικό συνεργάτη, όπως έναν πωλητή ή πελάτη. Το email μπορεί να ζητήσει από το θύμα να πραγματοποιήσει μια πληρωμή ή να αλλάξει κάποιον κωδικό πρόσβασής. Ο απατεώνας συχνά παρουσιάζει το αίτημα ως επείγον για να πιέσει το θύμα να ενεργήσει γρήγορα.

- Απάτη με έκκληση στην εξουσία: Ο απατεώνας στέλνει ένα email που φαίνεται να προέρχεται από ένα υψηλόβαθμο στέλεχος του οποίου το όνομα είναι πιθανό να γνωρίζει το θύμα. Το email ζητά από το θύμα να στείλει χρήματα σε έναν συγκεκριμένο λογαριασμό, συνήθως στο εξωτερικό. Ο απατεώνας συχνά παρουσιάζει το αίτημα ως επείγον για να πιέσει το θύμα να ενεργήσει γρήγορα.

Whaling (Φαλαινοθηρία)

Αυτός ο τύπος επίθεσης spear phishing επιδιώκει να εκμεταλλευτεί ένα «πολύ μεγάλο ψάρι», όπως τον Οικονομικό Διευθυντή (CFO) μιας μεγάλης επιχείρησης ή άλλο στέλεχος C-level.

Ακολουθούν μερικά παραδείγματα απάτης Whaling:

- Απάτη Διευθύνοντος Συμβόλου: Ο απατεώνας στέλνει ένα email στον Αντιπρόεδρο Οικονομικών που φαίνεται να είναι από τον Διευθύνοντα Σύμβουλο της εταιρείας. Το μήνυμα ηλεκτρονικού ταχυδρομείου προτρέπει το πιθανό θύμα να προβεί αμέσως σε μια συγκεκριμένη ενέργεια εκ μέρους του απατεώνα που τελικά θα οδηγήσει σε οικονομική ζημία ή σε μη εξουσιοδοτημένη αποκάλυψη ευαίσθητων πληροφοριών.

- Απάτη πλαστοπροσωπίας πωλητή: Ο απατεώνας στέλνει ένα μήνυμα ηλεκτρονικού ταχυδρομείου στον Αντιπρόεδρο Προμηθειών που φαίνεται ότι προέρχεται από κάποιον με τον οποίο συνεργάζεται η εταιρεία του θύματος. Το ψεύτικο email ζητά από το θύμα να εξουσιοδοτήσει την πληρωμή για ένα τιμολόγιο που φέρεται να είναι «ληξιπρόθεσμο» ή να αλλάξει μια διεύθυνση παράδοσης για μια μεγάλη παραγγελία.

- Απάτη εσωτερικού υπαλλήλου: Ο απατεώνας στοχεύει τον Αντιπρόεδρο Πωλήσεων και στέλνει ένα email που έχει σχεδιαστεί για να τον ξεγελάσει ώστε να προβεί σε μια συγκεκριμένη ενέργεια που θα του δώσει πρόσβαση σε ευαίσθητες πληροφορίες στα αρχεία πελατών.

Smishing

Αυτός ο τύπος εκμετάλλευσης phishing χρησιμοποιεί γραπτά μηνύματα SMS για την επικοινωνία με τον στόχο. Τα γραπτά μηνύματα θα περιέχουν συχνά έναν σύνδεσμο στον οποίο, όταν γίνει κλικ, οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο ή ζητά από το θύμα να παράσχει ευαίσθητες πληροφορίες.

Ακολουθούν μερικά παραδείγματα απάτης:

- Απάτη με παράδοση δεμάτων: Ο απατεώνας στέλνει ένα γραπτό μήνυμα που φαίνεται να προέρχεται από μια μεταφορική εταιρεία, όπως η UPS ή η FedEx. Το μήνυμα λέει ότι το θύμα έχει ένα πακέτο που περιμένει και του ζητά να κάνει κλικ σε έναν σύνδεσμο για να το εντοπίσει. Ο σύνδεσμος οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό ιστότοπο της μεταφορικής εταιρείας. Μόλις το θύμα εισαγάγει τα προσωπικά του στοιχεία στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τα κλέψουν.

- Τραπεζική απάτη: Ο απατεώνας στέλνει ένα γραπτό μήνυμα που μοιάζει να προέρχεται από μια τράπεζα, όπως η Bank of America ή η Wells Fargo. Το μήνυμα λέει ότι ο λογαριασμός του θύματος έχει παραβιαστεί και του ζητά να κάνει κλικ σε έναν σύνδεσμο για να επαληθευτούν τα στοιχεία του. Ο σύνδεσμος οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό ιστότοπο της τράπεζας. Μόλις το θύμα εισαγάγει τα διαπιστευτήρια σύνδεσής του στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τα κλέψουν.

- Απάτη επαναφοράς κωδικού πρόσβασης: Ο απατεώνας στέλνει ένα γραπτό μήνυμα που φαίνεται να προέρχεται από μια δημοφιλή εταιρεία όπως η Amazon ή το eBay. Το μήνυμα λέει ότι ο κωδικός πρόσβασης του θύματος έχει παραβιαστεί και του ζητά να κάνει κλικ σε έναν σύνδεσμο για να τον αλλάξει. Ο σύνδεσμος οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό ιστότοπο. Μόλις το θύμα εισάγει τον παλιό του κωδικό πρόσβασης για να τον αλλάξει σε νέο κωδικό πρόσβασης στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τον κλέψουν.

Vishing

Αυτός ο τύπος εκμετάλλευσης phishing διεξάγεται μέσω τηλεφώνου. Ο απατεώνας χρησιμοποιεί τη δική του φωνή, ή μια φωνή που δημιουργείται από AI, για να υποδυθεί έναν εκπρόσωπο από μια νόμιμη εταιρεία ή έναν αξιόπιστο οργανισμό.

Ακολουθούν ορισμένα παραδείγματα απάτης Vishing:

- Απάτη τεχνικής υποστήριξης: Ο απατεώνας καλεί το θύμα και ισχυρίζεται ότι είναι από μια αξιόπιστη εταιρεία τεχνικής υποστήριξης. Ενημερώνουν το θύμα ότι ο υπολογιστής του έχει πρόβλημα και ζητούν άδεια πρόσβασης στον υπολογιστή από απόσταση. Μόλις χορηγηθεί στον απατεώνα απομακρυσμένη πρόσβαση στον υπολογιστή του θύματος, μπορεί να κλέψει τα προσωπικά του στοιχεία ή να εγκαταστήσει κακόβουλο λογισμικό.

- Απάτη Κυβερνητικής πλαστοπροσωπίας: Ο απατεώνας καλεί το θύμα και ισχυρίζεται ότι καλεί από μια κρατική υπηρεσία, όπως η Υπηρεσία Εσωτερικών Εσόδων (IRS) ή η Υπηρεσία Κοινωνικής Ασφάλισης. Θα ενημερώσει το θύμα ότι χρωστάει χρήματα και θα του ζητήσει να τα πληρώσει τηλεφωνικά. Σε αυτό το είδος εκμετάλλευσης phishing, ο απατεώνας μπορεί να χρησιμοποιήσει απειλές ή εκφοβισμό για να πιέσει το θύμα να πληρώσει.

- Απάτη με λαχεία: Ο απατεώνας καλεί το θύμα και το ενημερώνει ότι κέρδισε ένα έπαθλο σε κληρώσεις ή λαχεία. Θα ζητήσει από το θύμα να παράσχει προσωπικά στοιχεία, όπως τον αριθμό κοινωνικής ασφάλισης ή τον αριθμό τραπεζικού λογαριασμού του, προκειμένου να λάβει το έπαθλο. Στη συνέχεια, ο απατεώνας θα χρησιμοποιήσει τις πληροφορίες του θύματος για να κλέψει χρήματα ή την ταυτότητά του.

Crypto Phishing

Αυτός ο τύπος απάτης στοχεύει επενδυτές και εμπόρους κρυπτονομισμάτων. Οι απατεώνες στέλνουν email ή μηνύματα που φαίνεται να προέρχονται από αξιόπιστη πηγή, όπως ένα ανταλλακτήριο κρυπτονομισμάτων ή ένας πάροχος ψηφιακού πορτοφολιού. Τα μηνύματα ηλεκτρονικού ταχυδρομείου ή τα μηνύματα συχνά περιέχουν έναν σύνδεσμο στον οποίο, όταν επιλεχθεί, οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό ιστότοπο. Όταν το θύμα εισάγει τα διαπιστευτήρια σύνδεσής του ή άλλες ευαίσθητες πληροφορίες στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τις κλέψουν.

Ακολουθούν ορισμένα παραδείγματα απατών Crypto Phishing:

- Απάτη προειδοποίησης ασφαλείας: Ο απατεώνας στέλνει ένα email που φαίνεται ότι προέρχεται από ένα ανταλλακτήριο κρυπτονομισμάτων, προειδοποιώντας το θύμα ότι ο λογαριασμός του έχει παραβιαστεί. Το email ζητά από το θύμα να κάνει κλικ σε έναν σύνδεσμο για να επαληθεύσει τον λογαριασμό του. Ο σύνδεσμος οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον πραγματικό ιστότοπο του ανταλλακτηρίου κρυπτονομισμάτων. Μόλις το θύμα εισαγάγει τα διαπιστευτήρια σύνδεσής του στον ψεύτικο ιστότοπο, οι απατεώνες μπορούν να τα κλέψουν.

- Απάτη με δώρο: Ο απατεώνας στέλνει ένα μήνυμα στα μέσα κοινωνικής δικτύωσης που φαίνεται να προέρχεται από κάποιο celebrity ή influencer. Το μήνυμα ζητά από το θύμα να στείλει κρυπτονόμισμα σε μια συγκεκριμένη διεύθυνση για να συμμετάσχει σε διαγωνισμό κρυπτονομίσματος ή για να λάβει ως δώρο το κρυπτονόμισμα. Η διεύθυνση ανήκει στον απατεώνα και το κρυπτονόμισμα του θύματος θα κλαπεί.

- Απάτη πλαστού ιστότοπου: Ο απατεώνας δημιουργεί έναν ψεύτικο ιστότοπο κρυπτονομισμάτων που μοιάζει με νόμιμο ανταλλακτήριο κρυπτονομισμάτων ή νόμιμο πάροχο ψηφιακού πορτοφολιού. Στη συνέχεια, ο απατεώνας διαφημίζει τον ψεύτικο ιστότοπο στα μέσα κοινωνικής δικτύωσης ή σε άλλες διαδικτυακές πλατφόρμες. Όταν τα θύματα επισκέπτονται τον ψεύτικο ιστότοπο και εισάγουν τα διαπιστευτήρια σύνδεσής τους, οι απατεώνες μπορούν να τα κλέψουν.

Watering Hole Attacks

Αυτός ο τύπος απάτης ηλεκτρονικού ψαρέματος στοχεύει ιστότοπους που είναι πιθανό να επισκεφτούν επαγγελματίες που ανήκουν σε συγκεκριμένο κλάδο ή τμήμα της αγοράς.

Ακολουθούν μερικά παραδείγματα Watering Hole Attacks:

- Απάτη κοινοτικού φόρουμ: Ο απατεώνας παραβιάζει ένα φόρουμ ή έναν ιστότοπο της κοινότητας συγκεκριμένου κλάδου που είναι πιθανό να επισκεφτούν επαγγελματίες του συγκεκριμένου τομέα. Όταν στοχευμένα άτομα επισκέπτονται το φόρουμ, οι συσκευές τους μολύνονται με κακόβουλο λογισμικό ή κατευθύνονται σε μια ψεύτικη σελίδα σύνδεσης που θα κλέψει τα διαπιστευτήριά τους.

- Απάτη στο portal εργαζομένων: Ο απατεώνας στοχεύει το portal των εργαζομένων ή έναν ιστότοπο ενδοδικτύου στον οποίο οι εργαζόμενοι έχουν συχνά πρόσβαση για να διαχειριστούν τα benefits τους, να δουν λεπτομέρειες των πληρωμών τους ή να αποκτήσουν πρόσβαση σε πόρους της εταιρείας. Παραβιάζοντας αυτό το portal, ο εισβολέας μπορεί ενδεχομένως να κλέψει τα διαπιστευτήρια σύνδεσης και τις προσωπικές πληροφορίες των υπαλλήλων ή ακόμη και να εισαγάγει κακόβουλο λογισμικό στις συσκευές τους. Αυτές οι πληροφορίες μπορούν να χρησιμοποιηθούν για εταιρική κατασκοπεία ή άλλες επιθέσεις εντός του δικτύου του οργανισμού.

- Απάτη με κακόβουλο VPN: Ο εισβολέας δημιουργεί έναν ψεύτικο ιστότοπο που προσφέρει δωρεάν πρόσβαση σε VPNs. Τα άτομα που εγγράφονται για να χρησιμοποιούν τα ψεύτικα εικονικά ιδιωτικά δίκτυα κινδυνεύουν να γίνουν θύματα κλοπής των στοιχείων της πιστωτικής τους κάρτας, να διαρρεύσουν ή να πουληθούν στο διαδίκτυο ιδιωτικές τους φωτογραφίες και βίντεο και να καταγραφούν και να αποσταλούν ιδιωτικές συνομιλίες τους στο διακομιστή του εισβολέα.

Malvertisements (Κακόβουλες διαφημίσεις)

Αυτός ο τύπος επίθεσης phishing τοποθετεί κακόβουλες διαφημίσεις σε νομότυπους ιστότοπους. Όταν τα θύματα κάνουν κλικ στις διαφημίσεις, μεταφέρονται σε έναν ψεύτικο ιστότοπο που θα τα μολύνει με κακόβουλο λογισμικό.

Ακολουθούν ορισμένα παραδείγματα απάτης με κακόβουλη διαφήμιση:

- Απάτη λήψης Drive-by: Αυτό το είδος απάτης συμβαίνει όταν εγκαθίσταται αυτόματα κακόβουλο λογισμικό στον υπολογιστή ενός χρήστη όταν επισκέπτεται έναν ιστότοπο που έχει ήδη μολυνθεί με κακόβουλο κώδικα. Το κακόβουλο λογισμικό μπορεί να χρησιμοποιηθεί για την κλοπή προσωπικών πληροφοριών, την εγκατάσταση άλλου κακόβουλου λογισμικού ή τον έλεγχο του υπολογιστή.

- Απάτη με αναδυόμενες διαφημίσεις: Αυτό το είδος απάτης περιλαμβάνει την εμφάνιση ανεπιθύμητων αναδυόμενων διαφημίσεων στον υπολογιστή ενός χρήστη. Οι διαφημίσεις μπορεί να περιέχουν κακόβουλο κώδικα για να παραβιάσει το πρόγραμμα περιήγησης του θύματος ή να επιτρέψει στον εισβολέα να κινηθεί πλευρικά μέσω του δικτύου του θύματος και να αναζητήσει άλλα τρωτά σημεία προς εκμετάλλευση.

- Απάτη Clickjacking: Αυτό το είδος απάτης περιλαμβάνει την εξαπάτηση ενός χρήστη ώστε να κάνει κλικ σε έναν κακόβουλο σύνδεσμο ή κουμπί ιστότοπου. Ο σύνδεσμος ή το κουμπί μπορεί να φαίνεται ότι είναι νόμιμο, αλλά στην πραγματικότητα έχει σχεδιαστεί για την εγκατάσταση κακόβουλου λογισμικού ή την κλοπή προσωπικών πληροφοριών.

Angler Phishing

Αυτός ο τύπος επίθεσης phishing χρησιμοποιεί δημοφιλείς ιστότοπους κοινωνικής δικτύωσης όπως το Facebook και το TikTok ως φορέα επίθεσης. Ο εισβολέας δημιουργεί ψεύτικους λογαριασμούς μέσων κοινωνικής δικτύωσης για να αλληλεπιδράσει με πραγματικούς χρήστες στις πλατφόρμες κοινωνικών μέσων και να κερδίσει την εμπιστοσύνη τους. Τελικά, ο εισβολέας θα στείλει ένα άμεσο μήνυμα (direct message – DM) ή θα δημοσιεύσει κάτι στον ιστότοπο που περιέχει έναν σύνδεσμο προς έναν ιστότοπο ηλεκτρονικού ψαρέματος.

Παραδείγματα απατών Angler Phishing περιλαμβάνουν:

- Παράπονα στα μέσα κοινωνικής δικτύωσης: Σε αυτήν την απάτη, ο εισβολέας δημιουργεί έναν ψεύτικο λογαριασμό μέσων κοινωνικής δικτύωσης που μοιάζει με νόμιμο λογαριασμό εξυπηρέτησης πελατών για μια εταιρεία. Στη συνέχεια προσεγγίζουν άτομα που έχουν δημοσιεύσει παράπονα για την εταιρεία στα μέσα κοινωνικής δικτύωσης και προσφέρουν να τους «βοηθήσουν» να λύσουν τα προβλήματά τους. Στη συνέχεια, ο εισβολέας θα ανακατευθύνει το θύμα σε έναν ιστότοπο ηλεκτρονικού ψαρέματος που ζητά τη διεύθυνση email του θύματος, τον αριθμό τηλεφώνου ή άλλες προσωπικές πληροφορίες που μπορεί να χρησιμοποιήσει ο εισβολέας για να κλέψει την ταυτότητα του θύματος.

- Απάτη με σελίδες κοινότητας: Σε αυτήν την απάτη, ο εισβολέας δημιουργεί μια ψεύτικη σελίδα κοινότητας που απαιτεί προσωπικές πληροφορίες, όπως όνομα, διεύθυνση ή αριθμό τηλεφώνου για να παραχωρηθεί η πρόσβαση. Μόλις ο απατεώνας συλλέξει τις πληροφορίες του θύματος, μπορεί να τις χρησιμοποιήσει μαζί με άλλες πληροφορίες για να διαπράξει απάτη ή κλοπή ταυτότητας.

- Απάτες με επιστροφές χρημάτων: Σε αυτήν την απάτη, ο εισβολέας στέλνει ένα email ή ένα γραπτό μήνυμα που φαίνεται να προέρχεται από μια νόμιμη εταιρεία, όπως μια τράπεζα ή εταιρεία πιστωτικών καρτών. Το email ή το μήνυμα κειμένου θα αναφέρει ότι οφείλει επιστροφή χρημάτων στο θύμα και παρέχει στο θύμα έναν σύνδεσμο για να το διεκδικήσει. Ο σύνδεσμος θα μεταφέρει το θύμα σε έναν ψεύτικο ιστότοπο που μοιάζει με τον ιστότοπο της νόμιμης εταιρείας. Μόλις το θύμα εισαγάγει τα προσωπικά του στοιχεία στον ψεύτικο ιστότοπο, ο εισβολέας μπορεί να τα κλέψει.

Ψυχολογικές στρατηγικές που χρησιμοποιούνται στο phishing

Οι στρατηγικές phishing για να πείσουν ένα θύμα να πραγματοποιήσει μια συγκεκριμένη ενέργεια για λογαριασμό του απατεώνα συχνά εκμεταλλεύονται την ανθρώπινη ψυχολογία. Μεταμφιεσμένοι σε αξιόπιστες εταιρείες, δημιουργώντας μια αίσθηση επείγοντος ή εκμεταλλευόμενοι την επιθυμία των θυμάτων να βοηθήσουν ή να γίνουν μέρος μιας ομάδας, οι εισβολείς μπορούν να προκαλέσουν παρορμητικές αντιδράσεις από την πλευρά των θυμάτων.

Ενώ οι τεχνικές τακτικές όπως η πλαστογράφηση email, η μίμηση διευθύνσεων του Διαδικτύου ή η μετάδοση κακόβουλου λογισμικού είναι κρίσιμα στοιχεία, είναι η ψυχολογική χειραγώγηση αυτή που συχνά καθορίζει την επιτυχία. Κατά ειρωνικό τρόπο, οι περισσότερες από τις στρατηγικές που χρησιμοποιούν οι phishers είναι γνωστές τεχνικές της διαφήμισης.

Οι ψυχολογικές στρατηγικές που χρησιμοποιούνται για την εκτέλεση επιτυχημένων επιθέσεων περιλαμβάνουν:

- Δημιουργία Αίσθησης Επείγοντος: Οι Phishers συχνά σχεδιάζουν η επικοινωνία τους να έχει την αίσθηση του επείγοντος. Οι άνθρωποι τείνουν να δίνουν προτεραιότητα σε επείγοντα θέματα και είναι πιο πιθανό να ενεργήσουν παρορμητικά όταν αντιληφθούν ότι μια απειλή είναι χρονικά ευαίσθητη.

- Έμπνευση φόβου: Η επικοινωνία του εισβολέα θα ισχυριστεί ότι ο λογαριασμός του θύματος θα ανασταλεί ή θα ληφθούν νομικά μέτρα, εκτός εάν ενεργήσει αμέσως. Τα άτομα που φοβούνται εύκολα είναι πιο πιθανό να αντιδράσουν παρορμητικά.

- Έμπνευση περιέργειας: Η επικοινωνία του εισβολέα έχει σχεδιαστεί για να κεντρίσει την περιέργεια του θύματος παρέχοντας λανθασμένες πληροφορίες ή δελεαστικές λεπτομέρειες που θα το παρακινήσουν να κάνει κλικ σε έναν σύνδεσμο ή να ανοίξει ένα συνημμένο για να μάθει περισσότερα.

- Έκκληση στην εξουσία: Η επικοινωνία του phisher φαίνεται να προέρχεται από ένα πρόσωπο με εξουσία, όπως ένας Διευθύνων Σύμβουλος, ένας διαχειριστής IT ή ένας κυβερνητικός αξιωματούχος.

- Έκκληση στην εξοικείωση: Ο εισβολέας χρησιμοποιεί την εμπιστοσύνη του θύματος σε μια γνωστή μάρκα, έναν οργανισμό ή κάποιο άτομο για να δημιουργήσει μια ψευδή αίσθηση ασφάλειας.

- Δημιουργία αίσθησης έλλειψης: Ο εισβολέας δημιουργεί την αντίληψη της αποκλειστικότητας ή της περιορισμένης διαθεσιμότητας για να παρακινήσει τα θύματα να δράσουν άμεσα.

- Έμπνευση ενοχής: Η επικοινωνία του εισβολέα έχει σχεδιαστεί για να κάνει το θύμα να αισθάνεται ένοχο ή να ντρέπεται που δεν συμμορφώθηκε με ένα αίτημα υποστηρίζοντας ότι δεν είναι η πρώτη που αποστέλλεται η επικοινωνία.

- Χρήση αποδείξεων κοινωνικής δικτύωσης: Ο εισβολέας παρέχει ψεύτικες μαρτυρίες, εγκρίσεις ή αναφορές για να κάνει το αίτημα του να φαίνεται αξιόπιστο και κοινωνικά αποδεκτό.

- Ενθάρρυνση της αμοιβαιότητας: Ο εισβολέας προσφέρει κάτι αντικειμενικής αξίας στο θύμα (όπως μια έκπτωση ή δωρεάν προϊόν) σε αντάλλαγμα να προβεί σε μια επιθυμητή ενέργεια.

- Έκκληση στο παρελθόν: Η επικοινωνία του εισβολέα περιέχει ένα αίτημα που συνάδει με μια προηγούμενη ενέργεια με την οποία είναι εξοικειωμένο το θύμα.

- Έκκληση στη φιλία: Η επικοινωνία του απατεώνα μιμείται το στυλ γραφής ενός συναδέλφου ή ενός φίλου, προκειμένου να μειώσει τις άμυνες του θύματος.

- Έμπνευση ενσυναίσθησης: Η επικοινωνία του εισβολέα έχει σχεδιαστεί για να αξιοποιήσει την αίσθηση ενσυναίσθησης και την επιθυμία του θύματος να βοηθήσει τον εισβολέα να ξεφύγει από μια δύσκολη κατάσταση.

- Χρήση FOMO (Fear of Missing Out- φόβος να χαθεί μια ευκαιρία): Η επικοινωνία του εισβολέα εκμεταλλεύεται τον φόβο του θύματος να χάσει μια ευκαιρία ή μια εκδήλωση. Συνήθως, ο απατεώνας θα ισχυριστεί ότι απαιτείται άμεση δράση για τη συμμετοχή.

- Προσφυγή σε προκαταλήψεις εντός ομάδας: Η επικοινωνία του εισβολέα έχει σχεδιαστεί για να εμπνεύσει την αίσθηση ότι ανήκει σε μια κοινωνική ομάδα ή μια «ομάδα» με την οποία είναι εξοικειωμένο το θύμα. Ο phisher θα δημιουργήσει μηνύματα ηλεκτρονικού ψαρέματος ή μηνύματα που φαίνεται να προέρχονται από πηγές που μοιράζονται μια κοινή ταυτότητα ή χαρακτηριστικό με τον στόχο.

Τεχνολογικές Τεχνικές που Χρησιμοποιούνται στο Phishing

Οι παραπάνω ψυχολογικές στρατηγικές, όταν συνδυάζονται με τις παρακάτω τεχνολογικές τακτικές, είναι αυτές που κάνουν τις επιθέσεις phishing τόσο αποτελεσματικές. Όταν οι παραλήπτες ενεργούν με ψυχολογικά ερεθίσματα, συχνά πέφτουν θύματα των τεχνικών παγίδων που κρύβονται στα μηνύματα ηλεκτρονικού ψαρέματος, στις τηλεφωνικές κλήσεις vishing και στα μηνύματα κειμένου SMS. (Σημείωση του συντάκτη: Οι εισβολείς που δεν διαθέτουν τις απαραίτητες τεχνικές δεξιότητες για να πραγματοποιήσουν μια επίθεση μπορούν να αγοράσουν κιτ phishing στον dark web.)

Οι τεχνολογικές τακτικές που χρησιμοποιούνται συνήθως σε επιθέσεις phishing περιλαμβάνουν:

Παραπλάνηση email: Ο εισβολέας χειρίζεται τις κεφαλίδες email έτσι ώστε να φαίνεται ότι προέρχονται από αξιόπιστη πηγή. Η πλαστογράφηση email διευκολύνεται από τις αδυναμίες του τυπικού πρωτοκόλλου για την αποστολή email, Simple Mail Transfer Protocol (SMTP). Το SMTP δεν απαιτεί από τους αποστολείς email να επαληθεύουν την ακρίβεια της διεύθυνσης «Από» που παρέχουν, γεγονός που καθιστά σχετικά εύκολο για τους εισβολείς να πλαστογραφήσουν αυτές τις πληροφορίες.

Χειρισμός συνδέσμων: Ο εισβολέας χρησιμοποιεί ψεύτικους συνδέσμους σε μηνύματα ηλεκτρονικού ταχυδρομείου για να κατευθύνει τα θύματα σε κακόβουλους ιστότοπους. Οι εισβολείς συχνά ενσωματώνουν ψευδείς διευθύνσεις URL με νόμιμες υποδιευθύνσεις για να παρακάμψουν τα φίλτρα URL.

Παραπλάνηση διευθύνσεων του διαδικτύου (domain): Ο εισβολέας αγοράζει ονόματα διευθύνσεων (domain) που φαίνονται να είναι νόμιμα επειδή μοιάζουν πολύ με νόμιμες και γνωστές ονομασίες διευθύνσεων (domain).

Κατάληψη υποδιευθύνσεων του διαδικτύου (subdomain): Ο εισβολέας προσδιορίζει τις ευάλωτες υποδιευθύνσεις του διαδικτύου (subdomain) ενός οργανισμού και καταλαμβάνει τον έλεγχό τους για να φιλοξενήσει ιστότοπους ηλεκτρονικού ψαρέματος.

Επιθέσεις που βασίζονται σε συνημμένα: Ο εισβολέας στέλνει μηνύματα ηλεκτρονικού ψαρέματος με συνημμένα που περιέχουν μακροεντολές ή scripts (κομμάτια κώδικα) που εκτελούν κακόβουλο κώδικα. Τα μηνύματα ηλεκτρονικού ταχυδρομείου χρησιμοποιούν συνήθως τακτικές κοινωνικής μηχανικής που έχουν σχεδιαστεί για να πείσουν τον παραλήπτη να ενεργοποιήσει τις μακροεντολές ή τα κακόβουλα κομμάτια κώδικα στο συνημμένο.

Κακόβουλες ανακατευθύνσεις: Ο εισβολέας χρησιμοποιεί κρυφά iframes ή JavaScript για να ανακατευθύνει τα θύματα από νόμιμους ιστότοπους σε σελίδες ηλεκτρονικού ψαρέματος (phishing).

Λήψεις Drive-By: Ο εισβολέας εκμεταλλεύεται ευπάθειες στο πρόγραμμα περιήγησης ή το λογισμικό ενός θύματος για λήψη και εγκατάσταση κακόβουλου λογισμικού εν αγνοία του θύματος.

Τεχνικές συσκότισης: Ο εισβολέας χρησιμοποιεί τεχνικές κωδικοποίησης ή συσκότισης για να κρύψει κακόβουλο κώδικα μέσα σε email ή ιστότοπους.

Φόρτωση δυναμικού περιεχομένου: Ο εισβολέας χρησιμοποιεί μια υπηρεσία ιστού ή ένα πλαίσιο JavaScript, όπως το React ή το Angular, για να δημιουργήσει δυναμικό περιεχόμενο που δεν είναι ενσωματωμένο στον κώδικα του ιστότοπου. Το δυναμικό περιεχόμενο που δημιουργείται εν κινήσει δεν μπορεί να ανιχνευθεί με στατική ανάλυση.

Επιθέσεις που βασίζονται σε JavaScript: Ο εισβολέας εισάγει κακόβουλο κώδικα JavaScript σε μηνύματα ηλεκτρονικού ταχυδρομείου ή σε παραβιασμένους ιστότοπους για να μεταφέρει κακόβουλο λογισμικό που ενεργοποιεί μια επίθεση ransomware.

Επιθέσεις Man-in-the-Middle (MitM): Ο εισβολέας παρεμβάλει στην επικοινωνία μεταξύ του θύματος και ενός νόμιμου ιστότοπου για να αποσπάσει ευαίσθητα δεδομένα.

Εξαγωγή δεδομένων: Ο εισβολέας στέλνει δεδομένα που έχουν υποκλαπεί από τις συσκευές των θυμάτων σε έναν διακομιστή που ελέγχει ο ίδιος, ώστε οι πληροφορίες να μπορούν να χρησιμοποιηθούν αργότερα.

Συγκομιδή διαπιστευτηρίων: Ο εισβολέας δημιουργεί ψεύτικες σελίδες σύνδεσης για δημοφιλείς υπηρεσίες για να καταγράψει ονόματα χρήστη, κωδικούς πρόσβασης και άλλα διαπιστευτήρια.

Παραβίαση συνεδρίας: Ο εισβολέας κλέβει cookies ενεργούς περιόδου λειτουργίας ή tokens για να μιμηθεί έναν χρήστη και να αποκτήσει μη εξουσιοδοτημένη πρόσβαση στους λογαριασμούς του.

Tabnabbing: Ο εισβολέας εκμεταλλεύεται την εμπιστοσύνη του χρήστη στις καρτέλες του προγράμματος περιήγησης αντικαθιστώντας τις ανενεργές καρτέλες με σελίδες phishing.

Επιθέσεις ομογράφου: Ο εισβολέας χρησιμοποιεί χαρακτήρες Unicode που μοιάζουν με λατινικούς χαρακτήρες στα ονόματα της διεύθυνσης διαδικτύου για να εξαπατήσει τα θύματα.

Παραπλάνηση περιεχομένου: Ο εισβολέας χειραγωγεί το περιεχόμενο ιστού σε έναν παραβιασμένο ιστότοπο για να εξαπατήσει τους επισκέπτες ώστε να συμμετάσχουν σε ενέργειες που ωφελούν τον εισβολέα.

Προώθηση email: Ο εισβολέας κάνει εγκατάσταση φίλτρων (κανόνων) email σε παραβιασμένους λογαριασμούς email που θα προωθούν αυτόματα ευαίσθητα μηνύματα που περιέχουν πληροφορίες λογαριασμού στον εισβολέα.

Παραπλάνηση DNS: Ο εισβολέας χειρίζεται τις εγγραφές DNS για να ανακατευθύνει τους χρήστες σε ψεύτικους ιστότοπους όταν εισάγουν νόμιμες διευθύνσεις URL.

Γραπτογράφηση μεταξύ ιστοτόπων (Cross-Site Scripting – XSS): Ο εισβολέας εισάγει ένα κακόβουλο script (κομματι κώδικα) στον κώδικα μιας ιστοσελίδας που θα εκτελέσει μια ενέργεια για λογαριασμό του εισβολέα. Το XSS μπορεί να χρησιμοποιηθεί για την κλοπή cookies ενεργούς περιόδου λειτουργίας, τα οποία μπορεί να περιέχουν διαπιστευτήρια σύνδεσης ή άλλες ευαίσθητες πληροφορίες που επιτρέπουν στον εισβολέα να υποδυθεί το θύμα.

Απομίμηση επωνυμίας (μάρκας): Ο εισβολέας ζητά ευαίσθητες πληροφορίες από το θύμα αξιοποιώντας την εμπιστοσύνη που έχει σε μια συγκεκριμένη επωνυμία (μάρκα).

Έγχυση SQL: Ο εισβολέας εισάγει ειδικά κατασκευασμένο κώδικα SQL στα πεδία εισαγωγής ενός ιστότοπου για να αποκτήσει μη εξουσιοδοτημένη πρόσβαση στις βάσεις δεδομένων που χρησιμοποιεί ο ιστότοπος. Ενώ η έγχυση SQL συνδέεται συχνότερα με παραβιάσεις δεδομένων και επιθέσεις διαδικτυακών εφαρμογών, μπορεί να χρησιμοποιηθεί σε επιθέσεις phishing για τη συλλογή πληροφοριών ή την μετάδοση κακόβουλων ωφέλιμων φορτίων.

Πώς να αποτρέψετε τις επιθέσεις Phishing

Με τις ευαίσθητες πληροφορίες που λαμβάνονται από μια επιτυχημένη απάτη ηλεκτρονικού ψαρέματος, οι εγκληματίες μπορούν να προκαλέσουν ζημιά στο οικονομικό ιστορικό, την προσωπική φήμη και την επαγγελματική φήμη των θυμάτων τους που μπορεί να χρειαστούν χρόνια για να αποκατασταθεί. Ο συνδυασμός ψυχολογικών και τεχνικών στοιχείων στις επιθέσεις phishing ενισχύει την αποτελεσματικότητά τους και υπογραμμίζει τη σημασία της εκπαίδευσης στην κυβερνοχώροασφάλεια και της ισχυρής άμυνας για την αντιμετώπιση αυτών των απειλών.

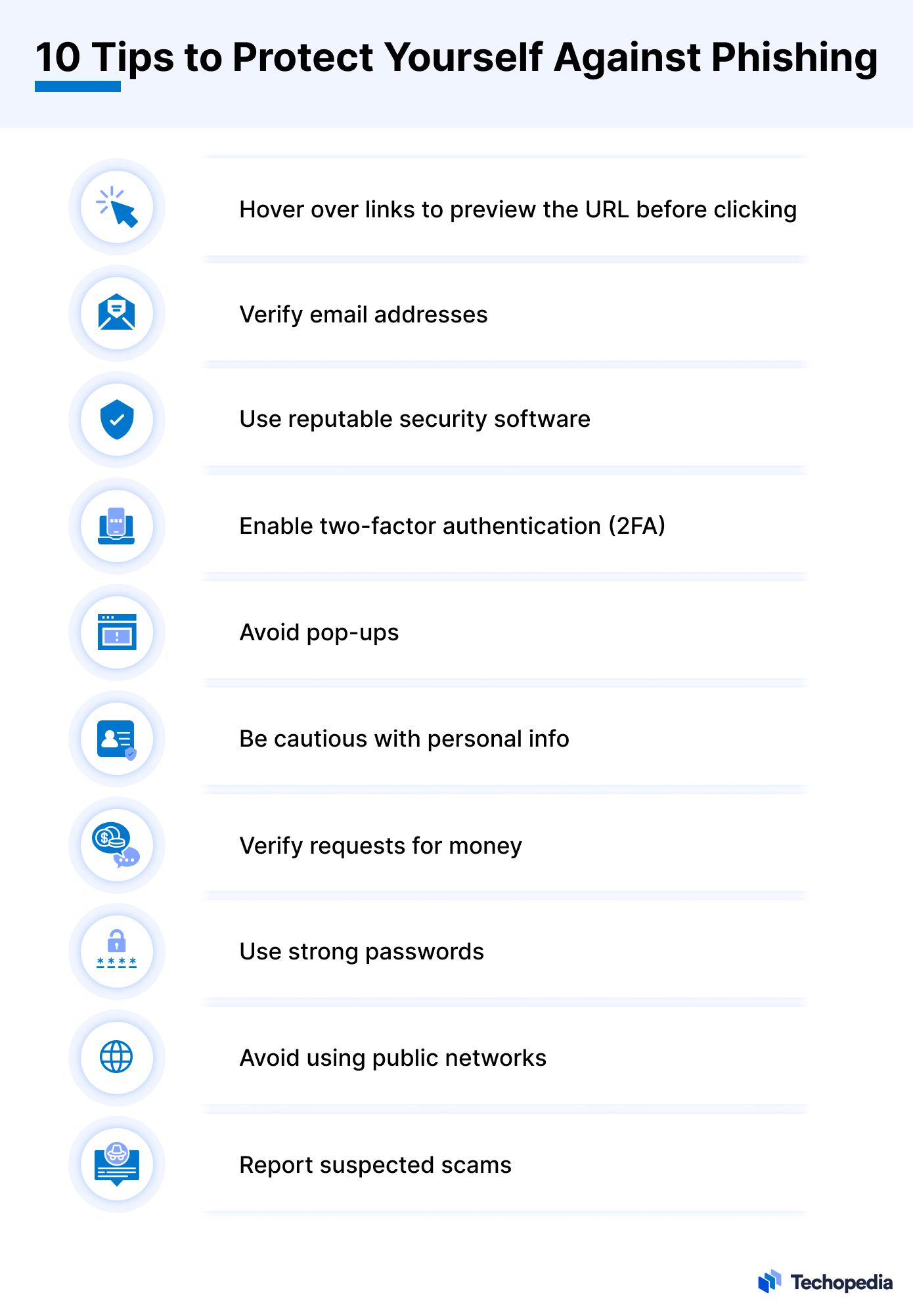

Συνιστώνται οι ακόλουθες προφυλάξεις ασφαλείας για την αποφυγή επιτυχημένων επιθέσεων phishing:

- Μην ανοίγετε ποτέ συνημμένα email που δεν περιμένετε να λάβετε.

- Ποτέ μην κάνετε κλικ σε συνδέσμους email που ζητούν προσωπικά στοιχεία.

- Επαληθεύστε μια διεύθυνση URL πριν κάνετε κλικ σε αυτήν, τοποθετώντας το δείκτη του ποντικιού πάνω από τη σύνδεση για να εμφανιστεί η πραγματική διεύθυνση URL στην οποία οδηγεί. Οι διευθύνσεις URL πρέπει να ταιριάζουν.

- Ποτέ μην κάνετε κλικ σε συνδέσμους που ξεκινούν με HTTP αντί για HTTPS.

- Να είστε καχύποπτοι με όλες τις τηλεφωνικές κλήσεις που ζητούν στοιχεία προσωπικής ταυτοποίησης (personally identifiable information – PII) ή τις μεταφορές χρημάτων από έναν λογαριασμό σε άλλον.

- Μην απαντάτε σε κλήσεις κινητών τηλεφώνων από άγνωστους αριθμούς.

- Εάν κάποιος τηλεφωνήσει ισχυριζόμενος ότι είναι από μια κρατική υπηρεσία ή μια νόμιμη εταιρεία, κλείστε το τηλέφωνο και καλέστε τον αριθμό που βρίσκεται στον επίσημο ιστότοπο αυτής της υπηρεσίας ή εταιρείας.

- Ποτέ μην δίνετε αριθμούς πιστωτικών καρτών μέσω τηλεφώνου.

- Να επιτρέπονται πάντα ενημερώσεις για προγράμματα περιήγησης ιστού, λειτουργικά συστήματα και εφαρμογές λογισμικού που εκτελούνται τοπικά σε συσκευές προσβάσιμες στο διαδίκτυο.

- Χρησιμοποιήστε ενημερωμένα εργαλεία ασφάλειας υπολογιστή, όπως λογισμικό προστασίας από ιούς και τείχη προστασίας επόμενης γενιάς.

- Επαληθεύστε τον αριθμό τηλεφώνου μιας ιστοσελίδας πριν πραγματοποιήσετε οποιαδήποτε κλήση στον αριθμό τηλεφώνου που παρέχεται σε ένα email.

- Χρησιμοποιήστε ισχυρούς κωδικούς πρόσβασης και έλεγχο ταυτότητας δύο παραγόντων (two-factor authentication – 2FA) για όλους τους διαδικτυακούς λογαριασμούς.

- Αναφέρετε ύποπτες απάτες στην εταιρεία την οποία υποδύεται ο phisher, καθώς και στις κρατικές αρχές, όπως η Ομοσπονδιακή Επιτροπή Εμπορίου (Federal Trade Commission – FTC).

Εάν χρειαστεί ζητήστε από την ομάδα Τεχνολογίας Πληροφορικής και Επικοινωνιών (Information and Communication Technology (ICT)) να:

- Ελέγξει και μειώσει τον αριθμό των εταιρικών λογαριασμών με πρόσβαση σε σημαντικά δεδομένα και συσκευές.

- Απαγορεύσει την κοινή χρήση κωδικού πρόσβασης.

- Μειώσει τις ευκαιρίες για κλιμάκωση των προνομίων περιορίζοντας τα προνόμια πρόσβασης.

- Εφαρμόστε ελέγχους ασφαλείας που θα εμποδίσουν τους χρήστες να εκτελούν το whoami και άλλα βοηθητικά προγράμματα γραμμής εντολών με βάση τους ρόλους των χρηστών.

Λογισμικό κατά του Phishing

Το λογισμικό κατά του phishing μπορεί να θεωρηθεί ως μια εργαλειοθήκη κυβερνοασφάλειας που χρησιμοποιεί ένα ευρύ φάσμα τεχνικών για τον εντοπισμό και την εξουδετέρωση των απειλών phishing. Ακολουθούν ορισμένα βασικά χαρακτηριστικά και λειτουργίες των σειρών λογισμικού anti-phishing:

- Φιλτράρισμα email: Οι λύσεις κατά του phishing περιλαμβάνουν συχνά δυνατότητες φιλτραρίσματος email για σάρωση εισερχόμενων μηνυμάτων από ύποπτο περιεχόμενο και ανάλυση διευθύνσεων αποστολέα, περιεχομένου email και ενσωματωμένων συνδέσμων για τον εντοπισμό προσπαθειών phishing. Οι προσαρμοστικές εφαρμογές ασφαλείας email μπορούν να ανιχνεύσουν μη φυσιολογική συμπεριφορά και να περιορίσουν αυτόματα την πρόσβαση ενός υπαλλήλου σε ευαίσθητα δεδομένα και συστήματα.

- Ανάλυση συνδέσμων: Αυτά τα εργαλεία επιθεωρούν διευθύνσεις URL εντός μηνυμάτων ηλεκτρονικού ταχυδρομείου ή μηνυμάτων γενικά για να επαληθεύσουν τη νομιμότητά τους. Συγκρίνουν τους συνδέσμους με μαύρες λίστες γνωστών κακόβουλων διευθύνσεων του διαδικτύου (domains) και αξιολογούν τη φήμη τους.

- Ανάλυση περιεχομένου: Αυτός ο τύπος λογισμικού κατά του ηλεκτρονικού ψαρέματος αναλύει περιεχόμενο email, αναζητώντας για σημάδια ηλεκτρονικού ψαρέματος, όπως ορθογραφικά λάθη, ύποπτα συνημμένα ή αιτήματα για ευαίσθητες πληροφορίες.

- Ευφυΐα Απειλών σε πραγματικό χρόνο: Πολλές υπηρεσίες κατά του phishing βασίζονται σε ψηφιακά συστήματα ανοσίας με ροές ευφυΐας απειλών σε πραγματικό χρόνο για να ενημερώνονται για τις αναδυόμενες απειλές και τακτικές phishing. Αυτό βοηθά στον έγκαιρο εντοπισμό και αποκλεισμό νέων τύπων phishing.

- Machine Learning και AI: Το προηγμένο λογισμικό κατά του phishing χρησιμοποιεί αλγόριθμους ML και AI για την προσαρμογή και τη βελτίωση των ικανοτήτων ανίχνευσης. Μπορούν να αναγνωρίσουν μοτίβα ενδεικτικά επιθέσεων phishing, ακόμη και σε απειλές που προηγουμένως ήταν αόρατες.

Ενώ το λογισμικό anti-phishing και οι anti-phishing cloud υπηρεσίες είναι τρομερά όπλα κατά των εγκληματιών του κυβερνοχώρου, είναι σημαντικό να θυμόμαστε ότι η ανθρώπινη επαγρύπνηση παραμένει ένα κρίσιμο συστατικό της αποτελεσματικής ασφάλειας στον κυβερνοχώρο.

Κανένα λογισμικό δεν μπορεί να αντικαταστήσει την ανάγκη των ατόμων να είναι προσεκτικά, δύσπιστα και καλά ενημερωμένα σχετικά με τις απειλές phishing.

Η εκπαίδευση για την ενημέρωση σχετικά με την ασφάλεια στον κυβερνοχώρο θα πρέπει να συνοδεύεται από λύσεις κατά του phishing για τη δημιουργία μιας ισχυρής άμυνας.